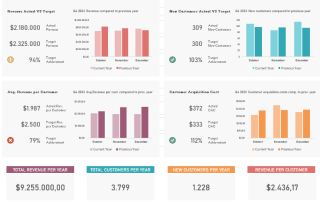

Millennia Solusi6 Tren Teknologi Terbesar Dalam Akuntansi dan Keuangan

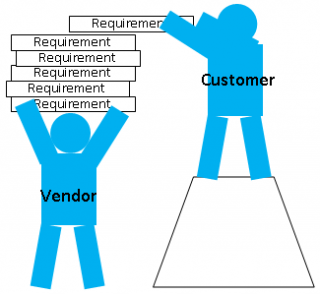

Nava Gia GinastaAplikasi Risk Based Audit (RBA)

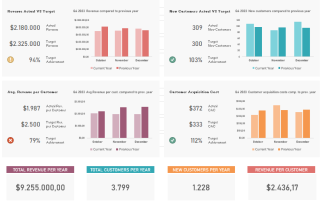

Dasep LukimanPengelolaan dan Monitoring Aplikasi

Millennia SolusiITIL 4 Segera Gantikan ITIL 3: Apa Bedanya?

Jemmy HariansyahContent Management System

Admin WakoolFitur Tersembunyi iOS 6 yang Jarang Diketahui

Dasep LukimanPengelolaan dan Monitoring Aplikasi

Umar AlhabsyiDecision Delay

Admin WakoolCara Mempercepat Kinerja Laptop

Admin WakoolApa Itu Robotika? Ini Contoh-contohnya

Admin WakoolTingkat Level Programer yang Perlu Diketahui

Admin Wakool3 Fakta Menarik tentang Dunia Teknologi

Bakti Widianto3 Framework Front-end yang Wajib Kamu Ketahui